Jak s IIS dosáhnout známky A/A+ v SSLlabs

22. 2. 2016 | Jindřich Zechmeister

Pokračujeme v cyklu návodů na bezpečné nastavení webových serverů a podíváme se na současný webserver Microsoft IIS z Windows Server. Výchozí nastavení lze v mnohém zlepšit, proto čtěte dále, jak správně nastavit IIS ve Windows serveru a dosáhnout hodnocení A/A+ v testu SSLlabs.

Poslední aktualizace: 9. 6. 2025 (IIS 10 na Windows Server 2025)

Výchozí nastavení a kompatibilita

Výchozí nastavení IIS a Windows Serveru je od verze 2022 vyhovující; v SSLlabs stačí na hodnocení A a není třeba dalších zásahů. Pokud však máte starší Windows Server, hodnocení bude nižší díky starším protokolům a šifrám. Tabulka níže shrnuje TLS protokoly povolené v jednotlivých verzích Windows Serveru.

| Verze Windows Server | SSL 2.0 | SSL 3.0 | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 | Doporučení pro dnešní použití |

|---|---|---|---|---|---|---|---|

| Windows Server 2012 | Zakázán | Povolen | Povolen | Povolen | Povolen | Ne | Nepoužívat kvůli zastaralosti a slabému TLS |

| Windows Server 2012 R2 | Zakázán | Povolen | Povolen | Povolen | Povolen | Ne | Slabé výchozí zabezpečení – nelze doporučit bez úprav |

| Windows Server 2016 | Zakázán | Zakázán | Povolen | Povolen | Povolen | Ne | Možné použít s omezením (doporučeno zakázat TLS 1.0/1.1) |

| Windows Server 2019 | Zakázán | Zakázán | Zakázán | Povolen | Povolen | Ne | Doporučeno používat s vypnutým TLS 1.1 |

| Windows Server 2022 | Zakázán | Zakázán | Zakázán | Zakázán | Povolen | Povolen | Bezpečné – doporučeno používat |

Platí, že v roce 2025 se má používat pouze TLS verze 1.2 a moderní TLS 1.3 (podpora od WS 2022); starší verze vypněte, protože povedou k oslabení bezpečnosti serveru a snížení známky v SSLlabs.

Dosažení hodnocení A

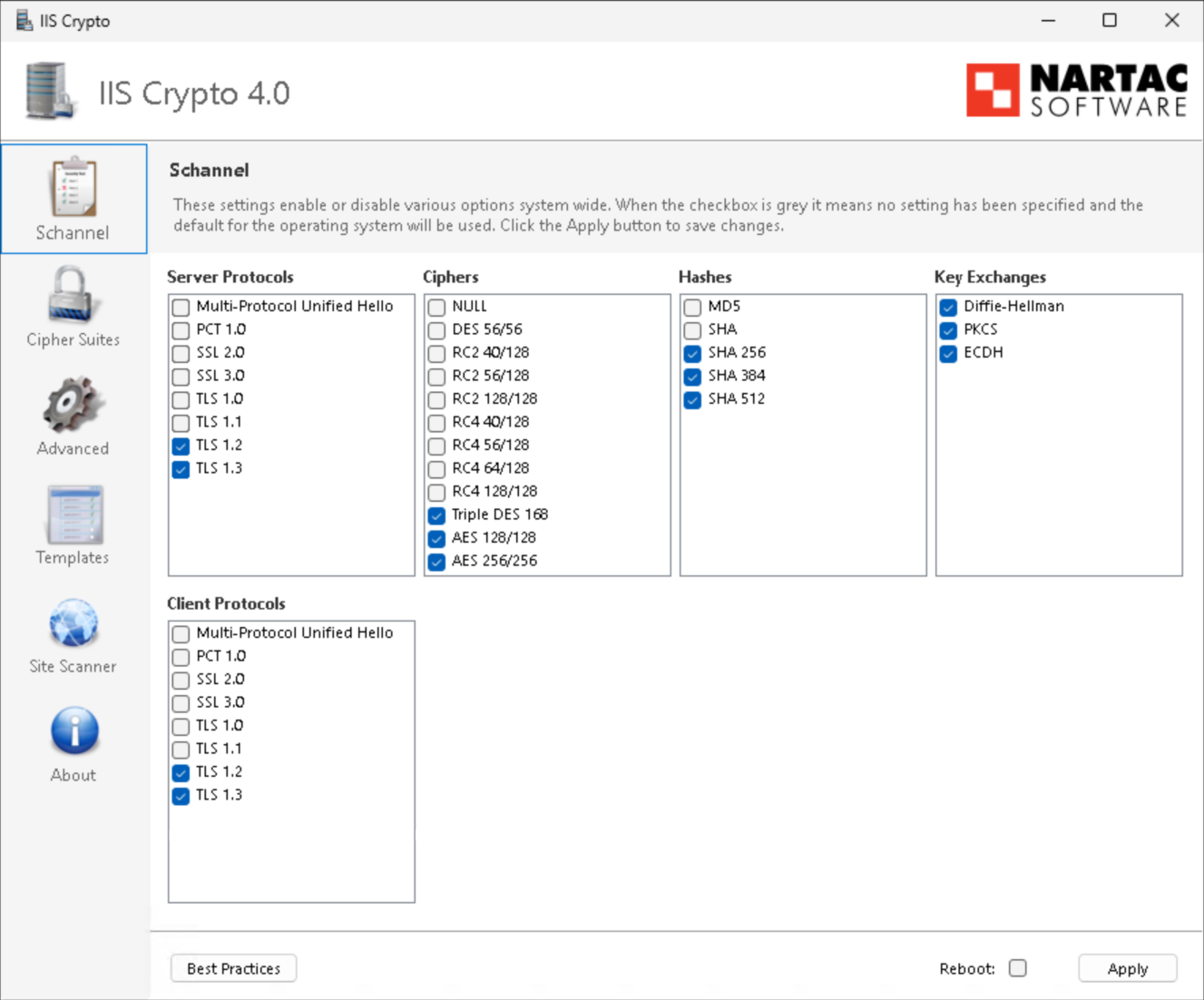

Pokud máte nižší hodnocení v testu SSLlabs, máte pravděpodobně zapnuté starší TLS protokoly, což vám test i přímo oznámí. Zakažte tyto slabé protokoly a šifry. K tomu doporučujeme nástroj IIS Crypto, se kterým je to hračka.

Stáhněte si utilitu IIS Crypto a zobrazte si v současnosti používané protokoly a šifry. Jednoduché nastavení můžete udělat pomocí tlačítka Best Practices dole v okně programu. Pak je nutný restart serveru.

Po restartu proveďte test SSLlabs znovu a výsledkem bude krásné A! Nyní je server dobře nastavený.

Dosažení hodnocení A+

V hodnocení SSLlabs můžete dosáhnout ještě lepšího hodnocení A+. Server musí mít - kromě jiného - nastaveno HTTP Strict Transport Security a používat pouze TLS 1.2 či 1.3.

Co SSL Labs vyžaduje pro známku A+?

- Silná TLS konfigurace (bez slabých protokolů a šifer)

- Podpora moderních protokolů (TLS 1.2 a 1.3)

- Podpora forward secrecy

- Zapnutý HSTS header s dostatečně dlouhou dobou platnosti (ideálně minimálně 18 týdnů, tj. 10886400 sekund)

Nastavení HTTP Strict Transport Security najdete v IIS v detailu website v nabídce HTTP Response Headers (jedna z ikon v seznamu). Nabídku otevřete a v pravém horním rohu najdete možnost přidat novou (Add).

Do položky Name zadejte strict-transport-security a do hodnoty age zadejte max-age=31536000 (což znamená 1 rok). Pro podporu i na subdoménách můžete zadat max-age=31536000; includeSubdomains.

V programu IIS Crypto odškrtněte protokoly TLS 1.0 a 1.1; jedinými povolenými protokoly zůstanou TLS 1.2 a 1.3.

Změny potvrďte (Apply) a proveďte restart serveru. Nyní už bude v SSLlabs svítit nejvyšší hodnocení A+.

To je vše. Nakonec znovu doporučuji podívat se ve výsledku testu SSLlabs na klienty, kteří se na vaši doménu (ne)dostanou. Zejména pro e-shopy může být příliš agresivní nastavení problém.

Podpora Windows Serveru ze strany Microsoftu

V červnu 2025 je podpora Windows Serveru shrnuta v tabulce níže. Verze bez podpory už nedoporučujeme provozovat, protože nedostávají opravy nových zranitelností.

| Verze Windows Server | Datum vydání | Konec mainstream podpory | Konec extended podpory | Stav k červnu 2025 |

|---|---|---|---|---|

| Windows Server 2012 | 4. září 2012 | 9. října 2018 | 10. října 2023 | ❌ Podpora ukončena (možná ESU do 2026) |

| Windows Server 2012 R2 | 18. října 2013 | 9. října 2018 | 10. října 2023 | ❌ Podpora ukončena (možná ESU do 2026) |

| Windows Server 2016 | 26. září 2016 | 11. ledna 2022 | 12. ledna 2027 | ✅ Extended podpora aktivní |

| Windows Server 2019 | 2. října 2018 | 9. ledna 2024 | 9. ledna 2029 | ✅ Extended podpora aktivní |

| Windows Server 2022 | 18. srpna 2021 | 13. října 2026 | 14. října 2031 | Mainstream podpora aktivní |

Specialista pro bezpečnostní SSL certifikáty

DigiCert TLS/SSL Professional

e-mail: jindrich.zechmeister(at)zoner.cz